各种类型的 DNS 记录对于邮件服务器至关重要。为了确保电子邮件的顺利往来并保持邮件服务器的良好声誉本文将引导您了解如何设置每种类型的 DNS 记录。

环境配置:已在 NAS 上安装并设置Synology MailPlus Server或Synology Mail Server 。

邮件服务器配置 DNS 记录教程

DNS 如何与邮件服务器配合使用

DNS 代表“域名系统”。该系统可通过其基础 IP 地址解析 Internet 服务器的域名。

若要进行顺畅的电子邮件通信必须配置 DNS MX和A记录以便其他邮件服务器可以通过 Internet 访问您的服务器。还有用于验证的 DNS 记录如SPF 、 DKIM 、 DMARC和TLSA有助于防范垃圾邮件和身份盗用。

从 DNS 服务提供商获得邮件服务器的域名后您可通过域的 DNS 服务器设置所有这些记录。

A 记录

A 记录或地址记录会将域或子域映射到其 IP 地址。它使最终用户可以键入可供阅读的域名而计算机可以处理其背后的 IP 地址。

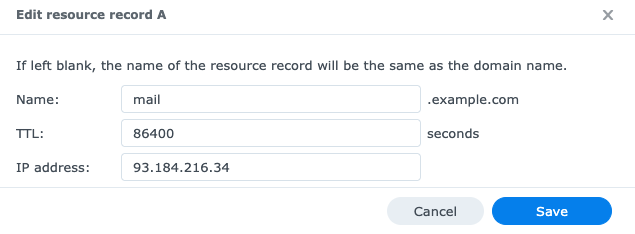

请将 A 记录指向Synology NAS的 IP 地址。

请参见下图以了解示例

MX 记录

MX 记录或邮件交换器记录说明哪些邮件服务器代表域接受电子邮件以及发送到您域的电子邮件应通过 SMTP简单邮件传输协议进行路由。

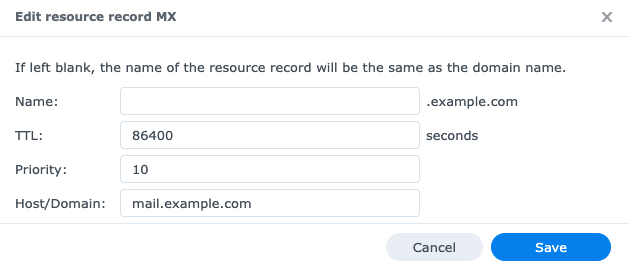

每个 MX 记录都包含主机名和优先级。主机名表示电子邮件应投递的位置而优先级数字表示邮件服务器应使用的顺序。数字越低优先级越高。

若要确保电子邮件地址如“alex@example.com”有效您必须为域“example.com”设置 MX 记录如下图所示

SPF 记录

SPF 记录或发件人策略框架记录通过指定允许代表域发送电子邮件的服务器来帮助防止电子邮件欺骗。

基本 SPF 记录是 TXT 记录包含下表中所示的标签和值。

| 标签 | 值 | 示例 |

|---|---|---|

v | SPF 版本。现在请使用版本“spf1”。 | v=spf1 |

ip4 | 授权邮件服务器的 IP 地址。这必须是标准格式的 IPv4 地址或范围。 | ip4:your mail server's IP address |

all | 此值定义接收服务器是否应拒绝来自未经授权的发件人的邮件。 | -all拒绝并放弃。 1~all允许但标记为可疑。 |

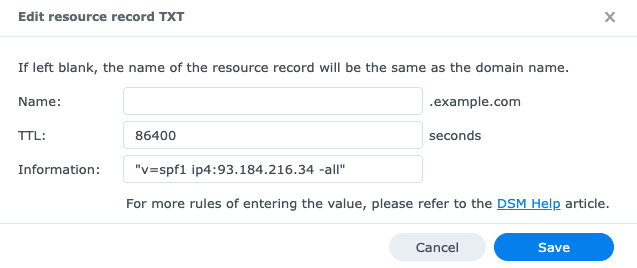

按照上述格式如果域名为“ example.com ”IP 地址为“ 93.184.216.34 ”则 SPF 记录可能为

- 名称

example.com - 信息

v=spf1 ip4: 93.184.216.34 -all

DKIM 记录

DKIM 代表 DomainKeys Identified Email。通过在每封传出电子邮件上附加数字签名DKIM 提供了一种验证电子邮件是否确实由域所有者授权的方法。

配置 DKIM 之前请在以下位置为邮件服务器生成公共密钥

- MailPlus Server >域>编辑>常规>高级

- Mail Server >安全性>验证

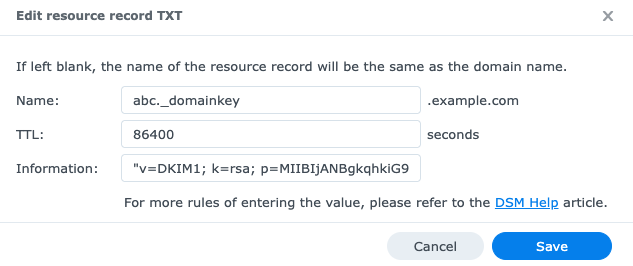

生成密钥后您可以开始使用 DKIM 记录。 DKIM 记录按以下格式添加为 TXT 记录

| 格式 | 示例 | |

|---|---|---|

| 名称 | DKIM selector prefix._domainkey.your domain name | abc._domainkey.example.com |

| 信息 | v=DKIM1; k=rsa; p=DKIM public key | v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQE |

DMARC 记录

DMARC代表基于域的邮件验证、报告和一致性确定如何处理未通过 SPF 和 DKIM 检查的电子邮件。借助 DMARC 的报告功能域所有者可以深入了解邮件流量以更好地检测欺骗攻击。

DMARC 记录是包含以下标签和值的 TXT 记录

| 标签 | 值 | 示例 |

|---|---|---|

v | DMARC 版本。现在请使用版本“DMARC1”。 | v=DMARC1 |

p | 对未经验证的电子邮件实施的策略。 | p=none仅监控。 2p=quarantine发送到隔离邮箱。p=reject拒绝并封锁。 |

pct | 指定策略强制实施的电子邮件百分比。 | pct=100即 100% 的电子邮件将受到监控、隔离或拒绝。 |

rua=mailto | 用于接收报告的电子邮件地址。 | rua=mailto:your email address |

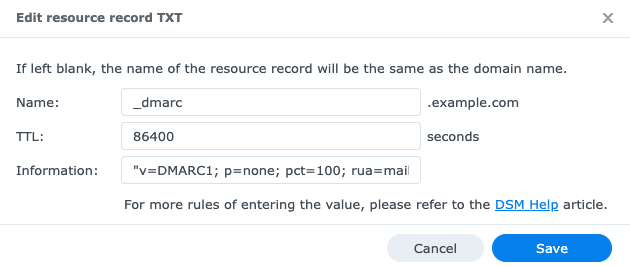

按照上述格式如果域名为“ example.com ”且用于接收报告的电子邮件地址为“ postmaster@example.com ”则 DMARC 记录可以是

- 名称

_dmarc.example.com - 信息

v=DMARC1; p=none; pct=100; rua=mailto:postmaster@example.com

TLSA 记录

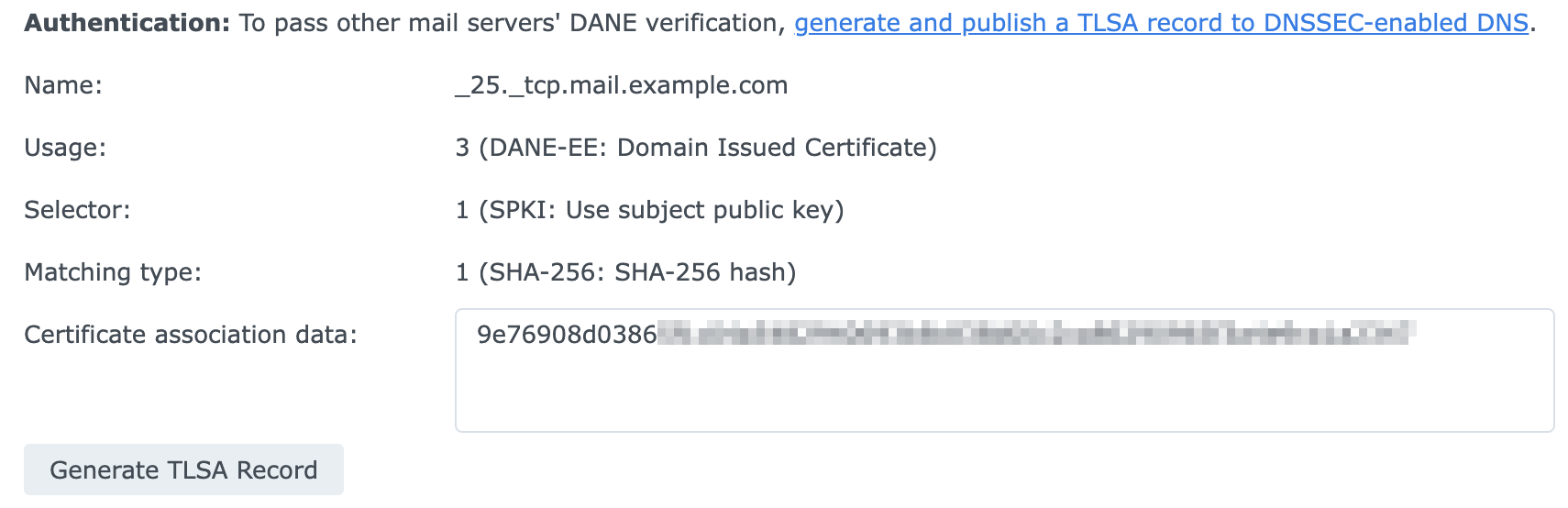

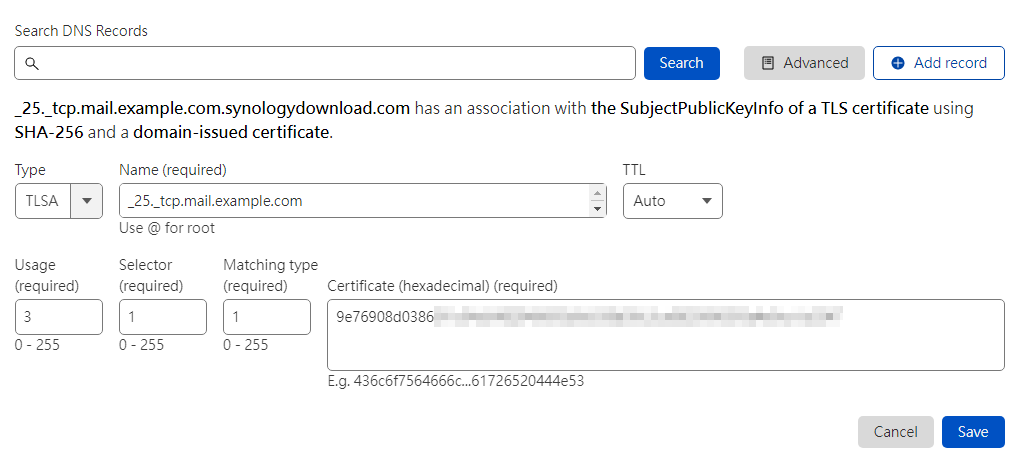

TLSA传输层安全验证记录会将 TLS 服务器证书与记录所在的域名相关联。如果另一台邮件服务器在将电子邮件投递到MailPlus Server时使用 DANE则它将验证MailPlus Server 的 TLSA 记录。没有记录MailPlus Server无法通过验证您可能无法接收从该特定邮件服务器发送的电子邮件。

若要生成 TLSA 记录可以使用在线生成器或MailPlus内置生成器在安全性 >验证> DANE中。

然后将 TLSA 记录部署到公共 DNS。

注意